Flash Player popularny wśród cyberprzestępców

26 kwietnia 2016, 09:25Flash Player zajął wszystkie 10 miejsc w rankingu programów najczęściej atakowanych za pomocą zestawów narzędzi hakerskich, poinformował departament bezpieczeństwa NTT Group, największego japońskiego dostawcy usług telekomunikacyjnych

Microsoft, Apple, Red Hat i Canonical na starcie

29 października 2008, 11:03Jeff Jones, autor kontrowersyjnego raportu na temat bezpieczeństwa Internet Explorera i Firefoksa, postanowił porównać systemy operacyjne. Tym razem nie brał pod uwagę jedynie liczby luk, ale również, m.in. średni czas jaki upłynął od momentu ich publicznego ujawnienia do opublikowania łaty.

Wielkie łatanie aplikacji w Google Play

23 stycznia 2017, 10:33W ciągu ostatnich dwóch lat Google nakłonił deweloperów do załatania dziur w 275 000 aplikacjach obecnych w Google Play. W wielu przypadkach koncern musiał zagrozić, że nie pozwoli na umieszczanie w swoim sklepie kolejnych wersji wadliwej aplikacji.

Zbadali kod Androida

3 listopada 2010, 12:44Firma Coverity, specjalizująca się w poszukiwaniu luk bezpieczeństwa w kodzie źródłowym programów, która już w przeszłości badała programy opensource'owe, tym razem przyjrzała się kodowi systemu Android.

Microsoft łata dziesiątki niebezpiecznych luk

9 sierpnia 2017, 11:43Microsoft poprawił ponad 20 dziur pozwalających na przeprowadzenie zdalnych ataków. Część z nich była uznawana za krytyczne. Najpoważniejsza luka, oznaczona CVE-2014-8620, była związana z nieprawidłowym zarządzaniem pamięcią przez Windows Search. Napastnik, który wykorzystałby tę dziurę, mógłby przejąć pełną kontrolę nad systemem, poinformował Microsoft.

Systemy mobilne coraz bardziej zagrożone

2 marca 2011, 16:03O tym, że mobilne systemy operacyjne zyskują na znaczeniu, nie trzeba nikogo przekonywać. Niestety, wraz ze wzrostem ich popularności zwiększa się liczba znajdowanych w nich dziur.

Samsung łata dziury w smartfonach Galaxy

16 maja 2018, 08:38Samsung rozpoczął publikację łatek dla sześciu krytycznych dziur znalezionych w jego flagowych smartfonach z Androidem. Dziury pozwalają na przeprowadzenie wielu różnych ataków, od zdalnego wykonania złośliwego kodu po doprowadzenie do błędu przepełnienia bufora. O istnieniu błędów poinformowano w April Android Security Bulletin wydawanym przez Google'a.

Microsoft chwali się mniejszą liczbą dziur

15 grudnia 2011, 12:54Microsoft poinformował, że w bieżącym roku załatał rekordowo małą liczbę krytycznych dziur. Ostatnio tak mało luk znaleziono w produktach koncernu w 2005 roku.

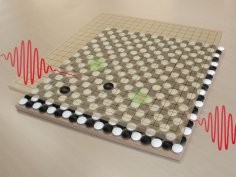

Badały ekscytony, znalazły π-ton. Uczone z Wiednia odkryły nową kwazicząstkę

24 lutego 2020, 08:25Fizyka zna różne typy cząstek. Mamy więc cząstki elementarne, które stanową podstawowy budulec tego, co nas otacza. Są też takie cząstki jak np. atomy, składające się w wielu mniejszych elementów. Są wreszcie i kwazicząstki, czyli wzbudzenia systemów składających się z wielu elementów, które zachowują się jak cząstki. Naukowcy z Uniwersytetu Technicznego w Wiedniu odkryli właśnie π-ton, kwazicząstkę składającą się z dwóch elektronów, dwóch dziur i światła.

Remedium na cenzurę w Internecie

29 listopada 2006, 10:58Kanadyjscy eksperci stworzyli oprogramowanie, które pozwala ominąć rządowe firewalle osobom, żyjących w krajach, gdzie władze ograniczają dostęp do Sieci. Program Psiphon jest dziełem naukowców z University of Toronto.